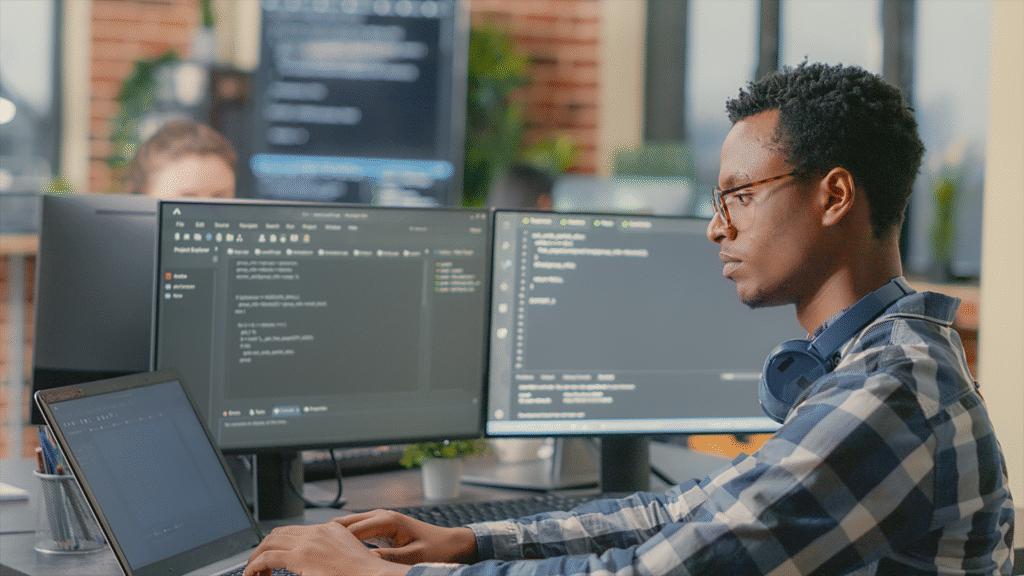

El rol oculto de las identidades privilegiadas

En el mundo digital actual, la gestión de accesos y privilegios se ha convertido en una pieza clave para proteger la seguridad de las organizaciones. Esto se refleja en los requerimientos específicos de la mayoría de las normativas del sector, que exigen controles adecuados para la gestión y gobierno de identidades. De forma general, se distinguen […]

¿Por qué la ciberseguridad debe ser parte del crecimiento del negocio?

Por qué la ciberseguridad debe ser parte del crecimiento del negocio ¿Cuánto cuesta tu tranquilidad? En el entorno digital actual, esta pregunta ya no es filosófica: es estratégica. Todavía es común oír que la ciberseguridad es un gasto que se asume “porque toca”. Pero esa visión está quedando atrás. Hoy, proteger los activos digitales, garantizar […]

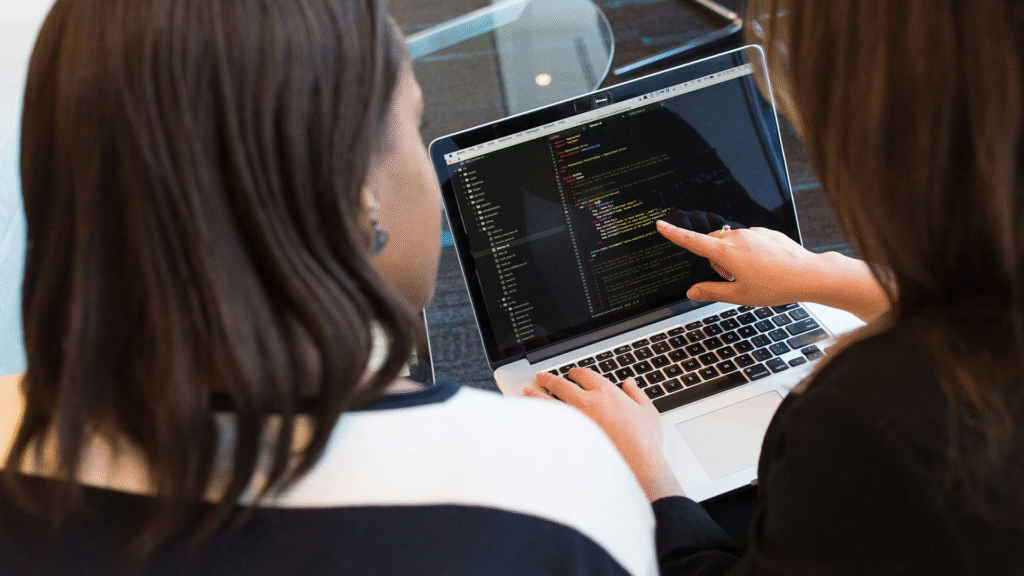

Gestión de identidades y accesos: el pilar fundamental de la ciberseguridad moderna.

En la era digital donde los ciberataques evolucionan constantemente en sofisticación, muchas organizaciones siguen concentrando sus esfuerzos en reforzar el perímetro: implementando firewalls avanzados, soluciones antivirus y sistemas de monitoreo de red, incluso cuando el trabajo híbrido permite conexiones desde cualquier ubicación o dispositivo. Sin embargo, un dato alarmante del Informe de Investigación de Brechas […]

Seguridad en el retail: protegiendo lo que más importa y anticipándose a las amenazas futuras

El riesgo es real: ¿está realmente preparado su negocio para enfrentarlo? En el competitivo mundo del retail, la confianza es el activo más valioso. Cada transacción y cada interacción con los clientes están basadas en la confianza de que sus datos estarán seguros. Sin embargo, esta confianza puede desaparecer en un instante si la información […]

Protege Tu Empresa: 5 Razones para Implementar la Autenticación Multifacto

MFA previene 80% de infracciones por credenciales robadas. SSO integrado mejora seguridad sin afectar experiencia del usuario.

Cómo Funciona la Ciberseguridad en la Nube: Desmitificando los Desafíos y Beneficios

Cloud computing reduce costos 60% y ofrece almacenamiento ilimitado. Certificaciones ISO garantizan seguridad en la nube.

Evita estos 5 errores de Ciberseguridad en tu empresa

Contraseñas débiles, phishing y falta de actualizaciones exponen empresas. Capacitación y VPN protegen contra amenazas.

“Superando los desafíos de ciberseguridad: 5 obstáculos que las empresas deben enfrentar”

Phishing geolocalizado, cloud inseguro y vulnerabilidades IoT amenazan empresas. Concienciación es clave para protección.

El sector industrial: más vulnerable a los ciberataques

Sin duda alguna, los ciberataques se han convertido en una grave amenaza. Su aumento se desarrolla de manera paralela a la acelerada progresión de la tecnología y transformación digital de las organizaciones. De acuerdo a investigaciones de empresas expertas para la gestión de riesgos tecnológicos, como la startup “Camel Secure”, el sector industrial es el […]

Lo que se espera en 2022

Ransomware crece en SMS, IA acelera respuestas y automatización protege empresas. Capacitación es clave en 2022.